随着信息技术的快速发展,网络安全问题愈发严峻。近期曝光的"黑猫"黑产团伙通过伪造常见软件下载网站大肆传播恶意软件,涉及窃取虚拟货币、挖矿木马等恶意行为,给各行各业带来了极大的安全隐患。

一、供应链安全威胁日益严峻

据报道,自2024年7月底以来,该团伙通过伪造谷歌浏览器、搜狗输入法、WPS办公软件等常见办公软件的官方网站诱导用户下载带有后门的恶意程序,受害者覆盖了多个行业领域,包括国家有关部门、高校、研究机构以及大型央企等单位,累计攻击次数达数十万次。

此次事件暴露出部分企业在网络防御体系上的薄弱之处,也为信息化系统建设敲响了警钟。

回顾历史,供应链攻击并不少见,已造成多起重大安全事件:

心脏出血漏洞(CVE-2014-0160)

OpenSSL中的严重漏洞,影响全球范围内依赖TLS加密通信的设备。攻击者能够从服务器内存中读取敏感信息,揭示了核心组件漏洞对整个供应链的威胁。

Linux Mint镜像被篡改

官方网站被入侵,下载链接被替换为带有后门的恶意ISO镜像,展示出软件分发渠道的安全隐患,强调了分发过程中签名验证机制的重要性。

SolarWinds供应链攻击

攻击者通过入侵SolarWinds的软件构建系统,将恶意代码注入Orion软件更新,从而影响上万家企业和政府机构,导致大量敏感数据泄露,暴露了构建环境和交付环节中的安全漏洞。

PyPI恶意包事件

攻击者上传与合法包名相似的恶意包,利用开发者的拼写错误或疏忽,凸显包管理平台的治理和验证机制重要性。

7·19微软蓝屏事件

美国网络安全企业CrowdStrike软件出现问题,引发Windows操作系统蓝屏,产生全球宕机事件。蓝屏是电脑安装了三方杀毒软件更新导致的,凸显三方治理和验证机制重要性。

这些案例表明,供应链安全是一个复杂的系统性问题,涉及软件开发、构建、分发和部署的各个环节。任何一个薄弱点都可能被攻击者利用,导致严重的安全后果。

二、统信UOS打造供应链安全防护体系

这几年里,统信软件从未停止过前进的脚步,通过技术耕耘和产品实践,不断完善统信UOS的安全功能,构建了从源头到终端的全方位防护体系。

源头防护:可信软件来源管控

统信UOS提供经过严格安全审查的软件来源:

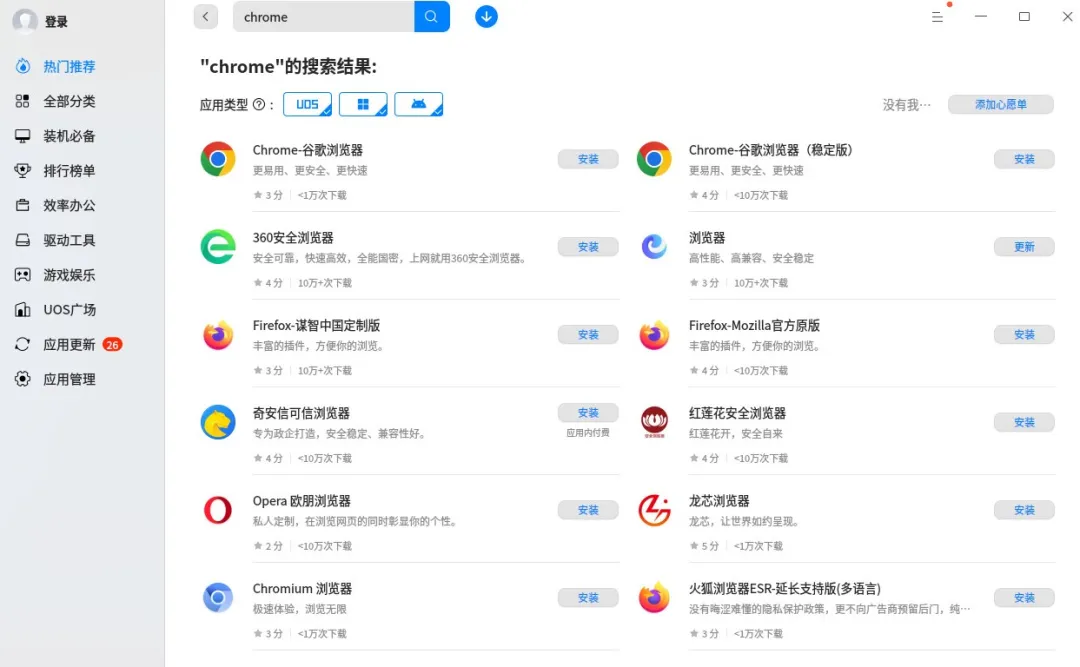

- 官方应用商店:所有应用经过严格的安全审查,确保其来源可信、确保无恶意代码。

- 系统认证仓库:作为商店的补充,同样经过严格的安全审查,确保其内容的安全性和可信度,为用户提供更多可靠的软件选择,避免恶意软件通过非官方渠道传播的风险。

这两种软件来源都采用签名机制保证软件的真实性和完整性,从供应链源头阻断了恶意软件的传播途径。

传输安全:完整的签名验证机制

软件包层面的防护:

- 内置数字证书签名验证机制.

- 确保软件来源可信且传输过程不被篡改.

- 有效防止恶意代码注入和后门植入

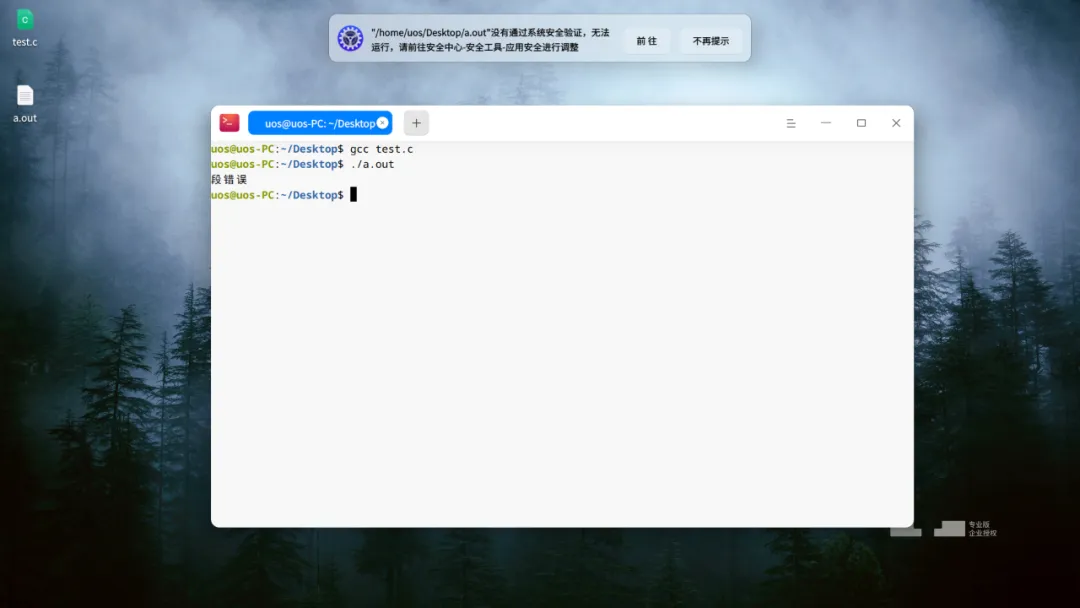

可执行文件层面的防护:

- 严格的ELF文件签名验证.

- 所有可执行文件必须通过签名验证才能运行.

- 实时监控运行时的文件完整性

终端防护:严格的安装和执行控制

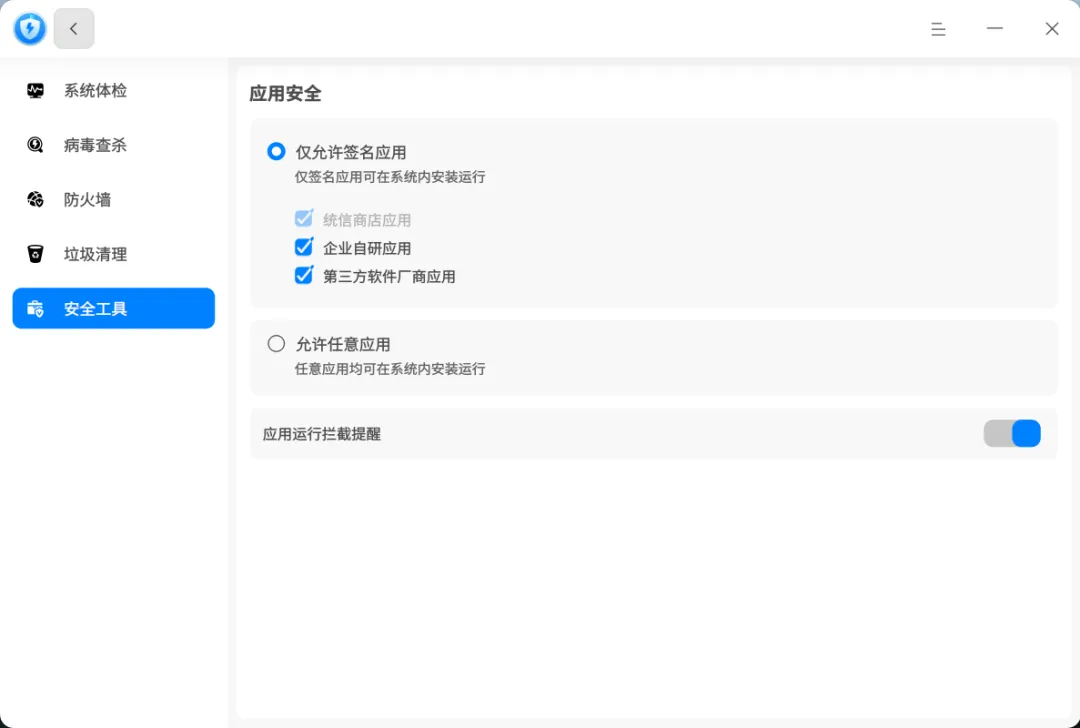

安装权限管理:

- 默认禁止随意安装第三方软件.

- 减少供应链风险暴露面.

- 防止用户误装恶意程序

底层执行控制:

- 禁止未经授权的可执行文件直接运行.

- 阻止未签名程序的执行.

- 提供系统级别的安全保障

三、实战案例:CVE-2021-4034防护

统信UOS的签名机制在实际安全事件中展现了强大的防护能力,以CVE-2021-4034漏洞为例:

- 漏洞描述:攻击者可通过创建恶意动态链接库文件,利用polkit的pkexec程序获得root权限。

- 防护机制:所有可执行文件和动态链接库都需要通过有效的数字签名验证。

- 防护效果:无证书签名的文件无法被执行,有效阻止了提权攻击。

四、未来展望:供应链安全与国产化

随着国产化和信创安全成为国家信息安全战略的重要方向,统信UOS将继续强化供应链安全建设:

- 持续完善签名验证机制

- 加强软件分发渠道的安全管控

- 深化底层安全防护能力提升

- 供应链全流程的可视性和可控性总结

从建设安全,到守护系统数据资产和业务资产;从单兵作战的安全对抗,到体系对抗。我们正在加快脚步,让统信UOS进一步满足不同领域、不同场景的安全应用要求,在面对"黑猫"等复杂的供应链攻击时,打造坚实可信的安全根基,为新技术形态下的国家信息安全战略保驾护航。

©统信软件技术有限公司。访问者可将本网站提供的内容或服务用于个人学习、研究或欣赏,以及其他非商业性或非盈利性用途,但同时应遵守著作权法及其他相关法律的规定,不得侵犯本网站及相关权利人的合法权利。除此以外,将本网站任何内容或服务进行转载,须备注:该文档出自【faq.uniontech.com】统信软件知识分享平台。否则统信软件将追究相关版权责任。