近期,统信安全应急响应中心(USRC)监控到CUPS及其组件存在多个漏洞。

CUPS(Common UNIX Printing System)是Linux系统上使用最广泛的打印系统,其组件cups-browsed拥有网络打印功能,可自动发现打印服务和共享打印机,受影响版本中未对数据包进行验证,攻击者可利用FoomaticRIPCommandLine实现远程命令执行。

鉴于其严重性,统信软件建议广大客户根据USRC提供的漏洞修复解决方案进行防护,以确保桌面、服务器操作系统安全。

◈漏洞具体情况是什么?

- CVE-2024-47176(高危):

cups-browsed<=2.0.1在UDP INADDR_ANY:631上绑定,它信任任何来源的数据包,可能导致向攻击者控制的URL发送`Get-Printer-Attributes` IPP请求。

- CVE-2024-47076(高危):

libcupsfilters<=2.1b1未验证或清理从IPP服务器返回的IPP属性,从而向CUPS系统的其余部分提供攻击者控制的数据。

- CVE-2024-47175(高危):

libppd<=2.1b1在将IPP属性写入临时PPD文件时,未验证或清理IPP属性,从而允许在生成的PPD中注入攻击者控制的数据。

- CVE-2024-47177(严重):

cups-filters<=2.0.1允许通过PPD参数执行任意命令。

◈我需要完整的修复方案

统信UOS已在第一时间合入官方漏洞补丁,并推送补丁包至系统仓库,您可通过升级相关应用至安全版本,以修复漏洞!

安全公告地址:

1、外网在线升级修复步骤:

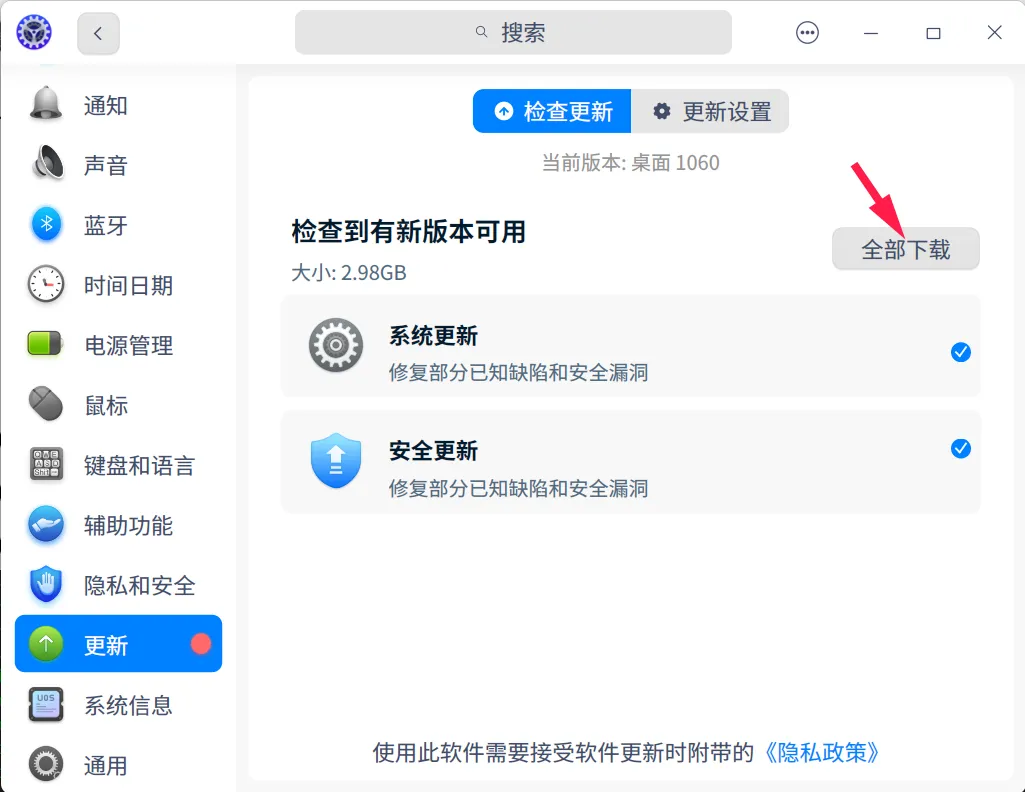

- 桌面专业版:控制中心--更新--更新设置--打开系统更新、安全更新

点击“检查更新”--“全部下载”,若不想升级系统,可以只下载“安全更新”,下载并安装更新后,重启系统。

- 服务器D版:sudo apt update&&sudo apt install “受影响的软件包”

- 其他服务器版本:yum upgrade-minimal --cve “CVE编号”

2、内网离线补丁修复步骤

离线补丁下载地址:

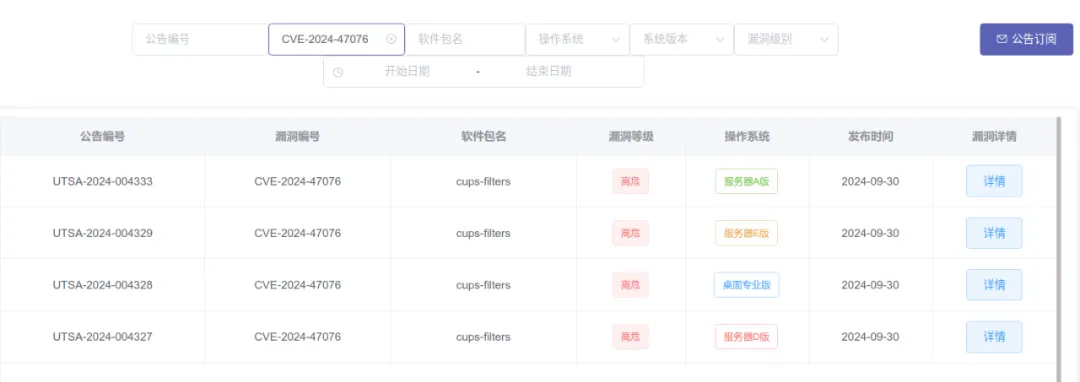

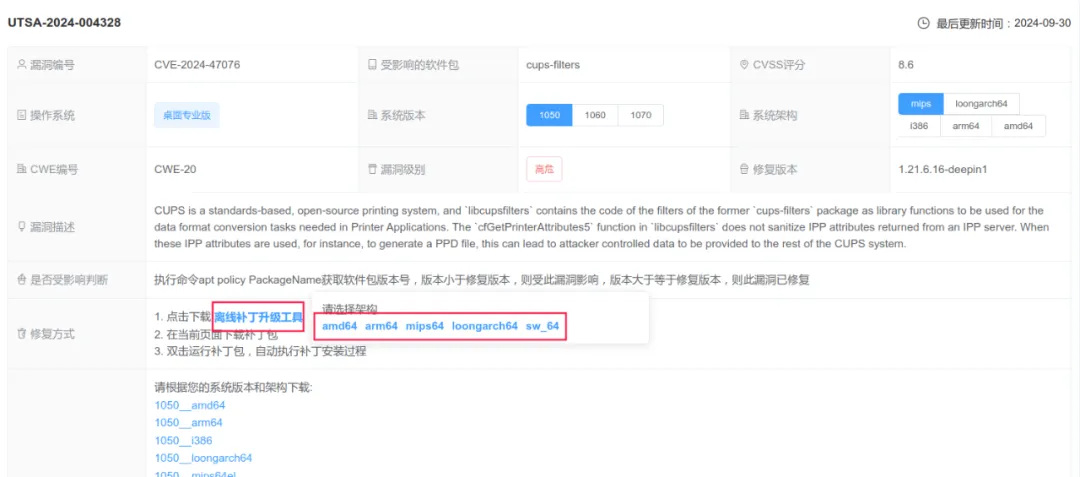

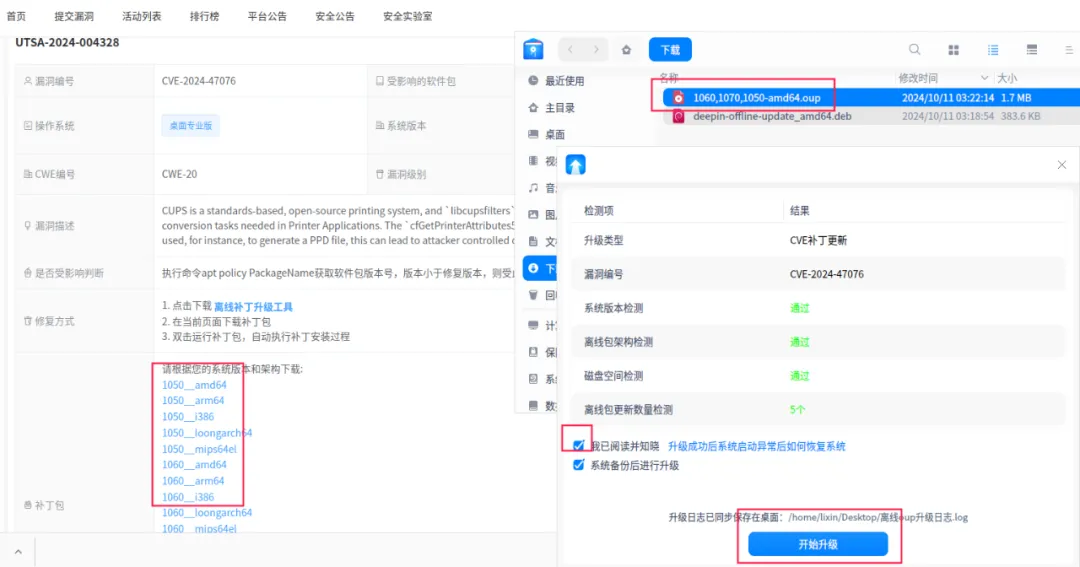

根据漏洞编号搜索漏洞信息,选择对应的操作系统版本,点击“详情”。

选择对应的“系统版本”和“系统架构”,下载并安装补丁包。

- 桌面专业版离线补丁安装

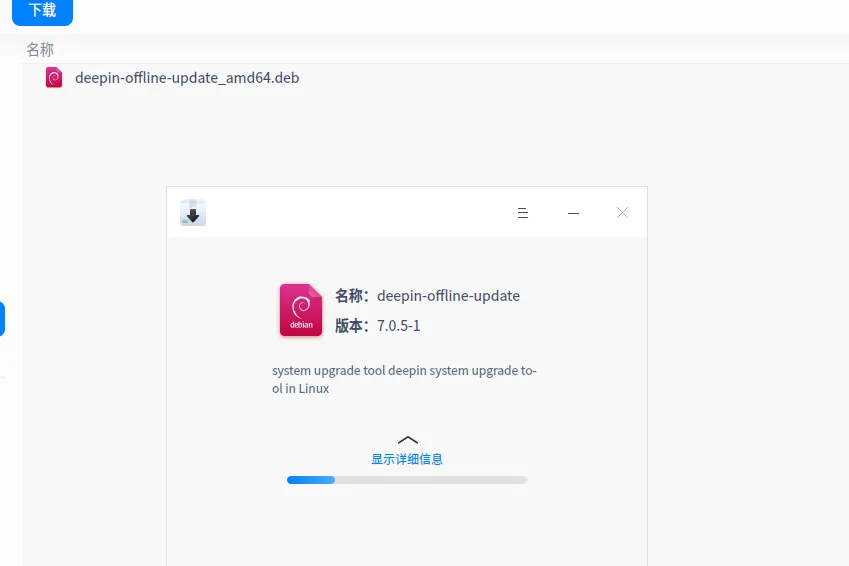

下载对应架构的离线补丁升级工具。

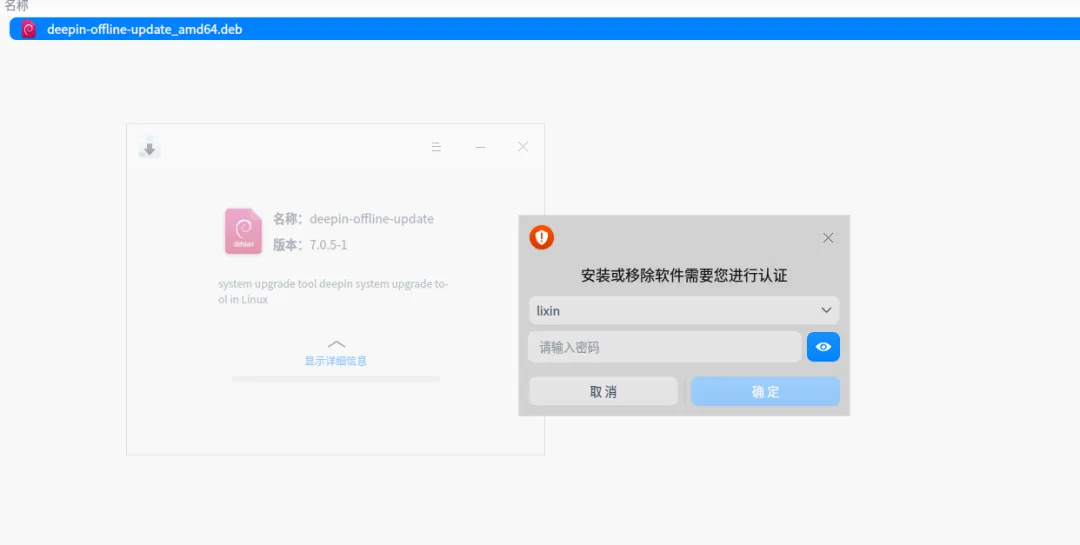

双击离线补丁升级工具安装包,点击安装,需要输入用户密码,然后再次点击安装。

安装成功后,双击下载的oup补丁包,勾选“我已阅读并知晓”,点击“开始升级”。

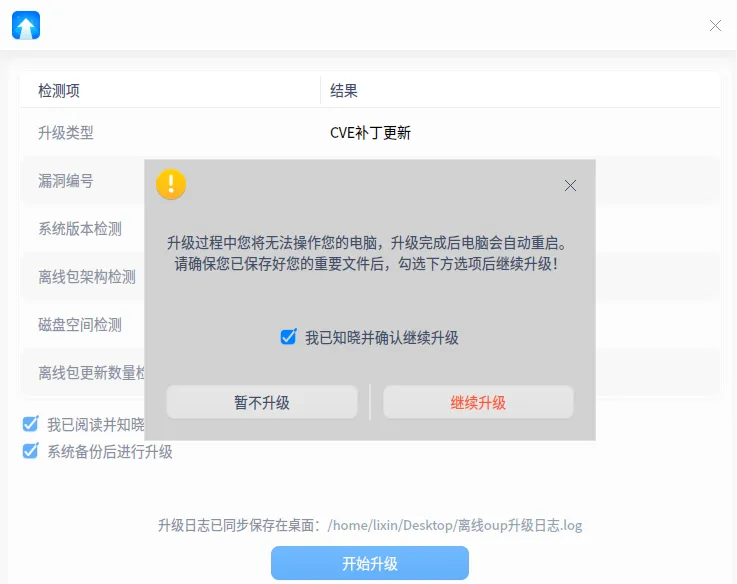

升级后会自动重启系统,勾选“我已知晓并确认继续升级”,然后点击“继续升级”。

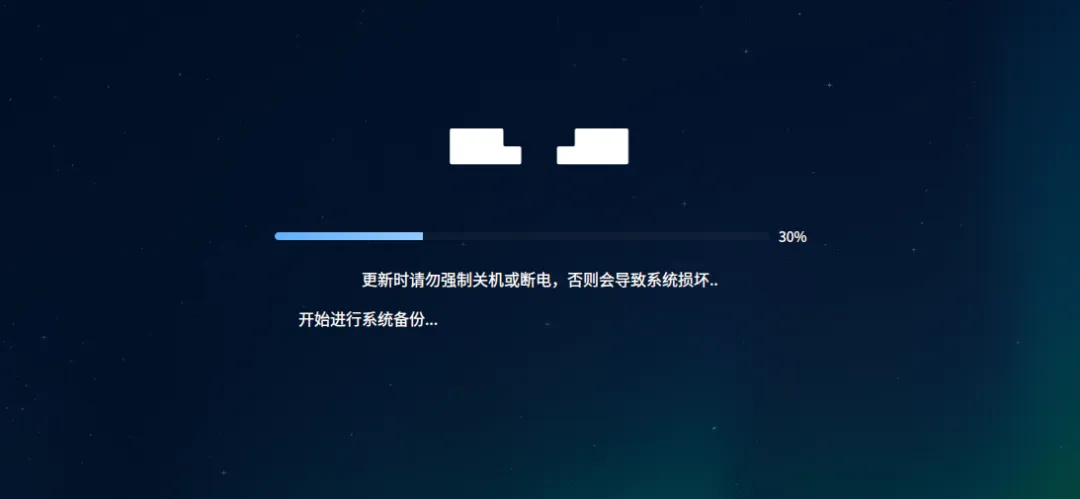

升级过程中,会先备份系统,请勿强制关机或断电,否则会导致系统损坏。

- 服务器版离线补丁安装

将下载的补丁包放入空文件夹中,然后执行以下命令安装补丁👇

服务器D版:sudo dpkg -i *.deb

其他服务器版本:sudo rpm -Uvh *.rpm

◈有什么临时解决方案?

针对服务器版用户,可以采取的临时解决方案如下👇

如您不需要cups-browsed服务,停止或卸载cups-browsed服务可以缓解攻击:

- sudo systemctl disable--now cups-browsed

- sudo apt/yum remove cups-browsed

如您需要cups-browsed服务,您可以:

- 启用防火墙,阻止UDP 631端口流量以防止攻击;

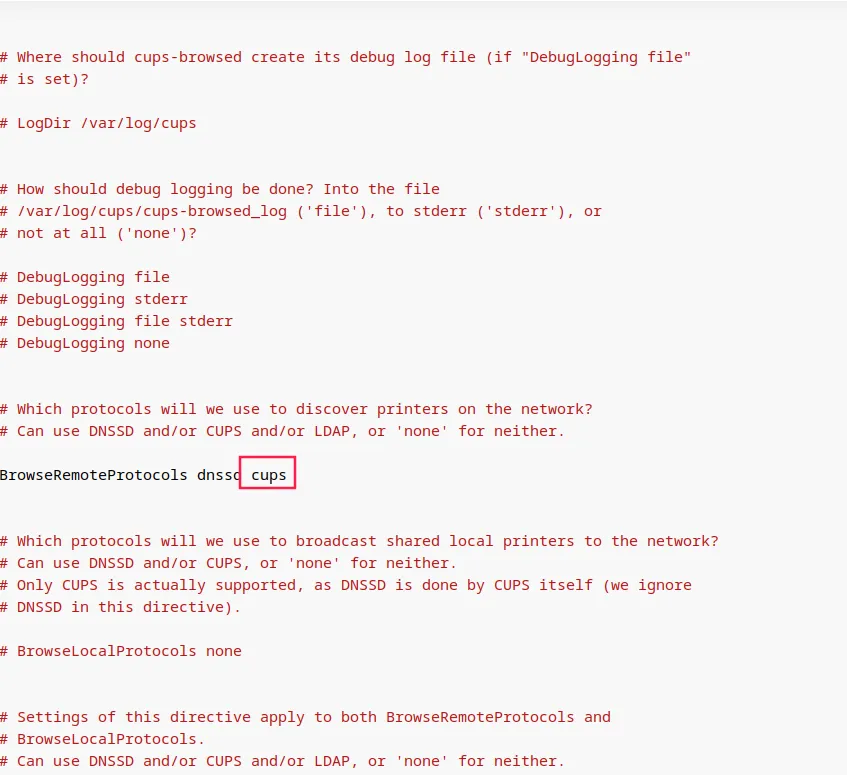

- 编辑/etc/cups/cups-browsed.conf,搜索BrowseRemoteProtocols字段,删除cups,保存后重启cups-browsed生效,删除后,将无法自动发现网络上的cups打印机。

操作步骤如下:

sudo vim /etc/cups/cups-browsed.conf

重启服务:sudo systemctl restart cups-browsed

©统信软件技术有限公司。访问者可将本网站提供的内容或服务用于个人学习、研究或欣赏,以及其他非商业性或非盈利性用途,但同时应遵守著作权法及其他相关法律的规定,不得侵犯本网站及相关权利人的合法权利。除此以外,将本网站任何内容或服务进行转载,须备注:该文档出自【faq.uniontech.com】统信软件知识分享平台。否则统信软件将追究相关版权责任。